一. 简介

什么是Istio

Istio 是一个用来连接、管理和保护微服务的开放平台。

Istio 提供一种简单的方式来为已部署的服务建立网络,该网络具有负载均衡、服务间认证、监控等功能,而不需要对服务的代码做任何改动。想要让服务支持 Istio,只需要在您的环境中部署一个特殊的 sidecar,使用 Istio 控制平面功能配置和管理代理,拦截微服务之间的所有网络通信。

- HTTP、gRPC、WebSocket 和 TCP 流量的自动负载均衡。

- 通过丰富的路由规则、重试、故障转移和故障注入,可以对流量行为进行细粒度控制。

- 可插入的策略层和配置 API,支持访问控制、速率限制和配额。

- 对出入集群入口和出口中所有流量的自动度量指标、日志记录和跟踪。

- 通过强大的基于身份的验证和授权,在集群中实现安全的服务间通信。

Istio有什么用

Istio 提供了一个完整的解决方案,通过为整个服务网格提供行为洞察和操作控制来满足微服务应用程序的多样化需求。它在服务网络中统一提供了许多关键功能:

- 流量管理。控制服务之间的流量和API调用的流向,使得调用更可靠,并使网络在恶劣情况下更加健壮。

- 服务身份和安全。为网格中的服务提供可验证身份,并提供保护服务流量的能力,使其可以在不同可信度的网络上流转。

- 策略执行。将组织策略应用于服务之间的互动,确保访问策略得以执行,资源在消费者之间良好分配。可以通过通过配置网格而不是修改应用程序代码来完成策略的更改。

- 遥测:了解服务之间的依赖关系,以及它们之间流量的本质和流向,从而提供快速识别问题的能力。

二. 安装Istio

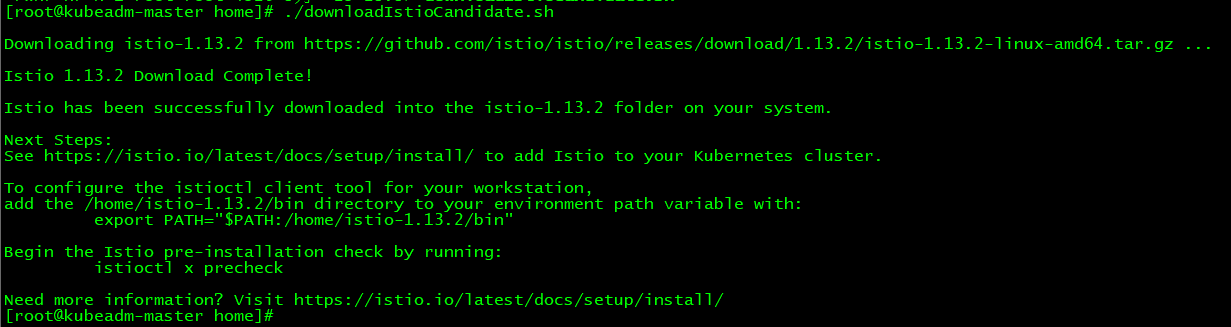

下载 Istio

转到 Istio 发布 页面,下载针对你操作系统的安装文件, 或用自动化工具下载并提取最新版本(Linux 或 macOS):

$ curl -L https://istio.io/downloadIstio | sh -

上面的命令下载最新版本(用数值表示)的 Istio。 你可以给命令行传递变量,用来下载指定的、不同处理器体系的版本。 例如,下载 x86_64 架构的、1.6.8 版本的 Istio ,运行:

$ curl -L https://istio.io/downloadIstio | ISTIO_VERSION=1.6.8 TARGET_ARCH=x86_64 sh -

转到 Istio 包目录。例如,如果包是 istio-1.13.2:

$ cd istio-1.13.2

安装目录包含:

- samples/ 目录下的示例应用程序

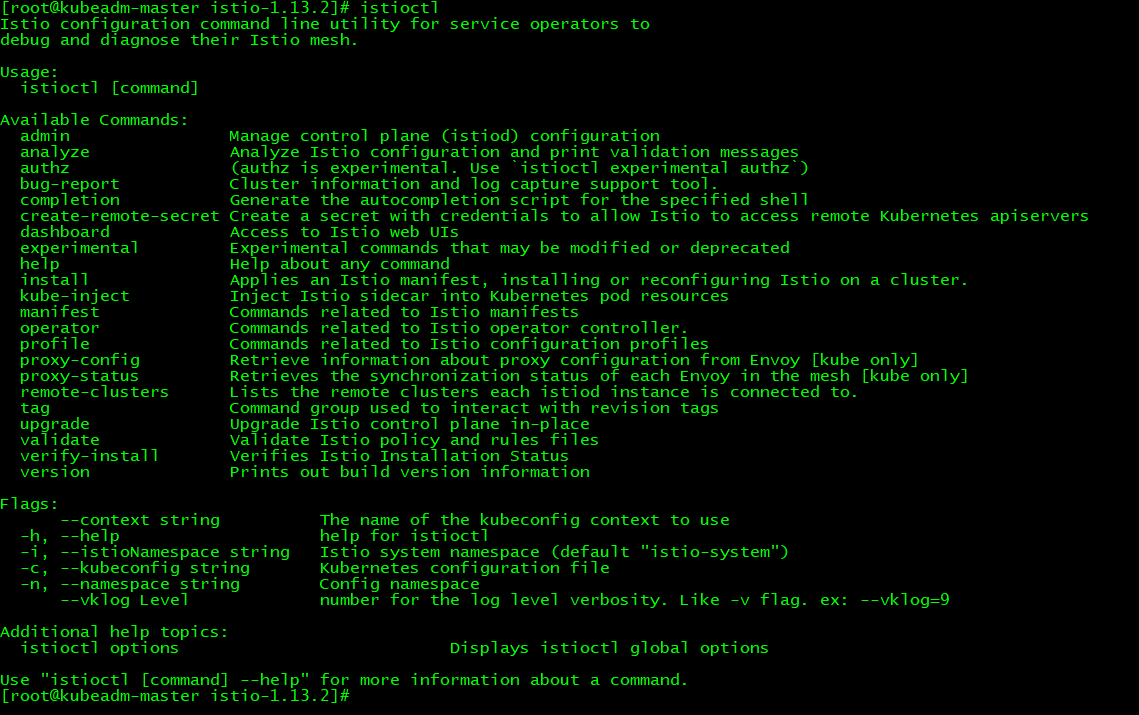

- bin/ 目录下的 istioctl 客户端二进制文件 .

将 istioctl 客户端加入搜索路径(Linux or macOS):

$ export PATH=$PWD/bin:$PATH

加入系统全局路径

ln -s /home/istio-1.13.2/bin/istioctl /usr/bin/istioctl

安装 Istio

对于本次安装,我们采用 demo 配置组合。 选择它是因为它包含了一组专为测试准备的功能集合,另外还有用于生产或性能测试的配置组合。

如果你的平台有供应商提供的配置组合,比如:Openshift,则在下面命令中替换掉 demo 配置项。更多细节请参阅你的 平台说明

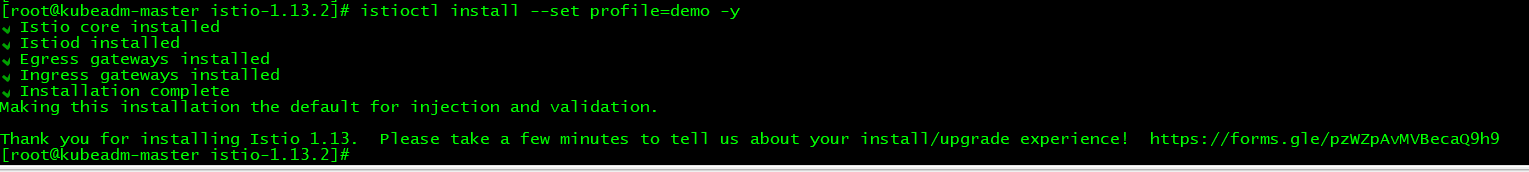

$ istioctl install --set profile=demo -y

✔ Istio core installed

✔ Istiod installed

✔ Egress gateways installed

✔ Ingress gateways installed

✔ Installation complete

给命名空间添加标签,指示 Istio 在部署应用的时候,自动注入 Envoy 边车代理:

$ kubectl label namespace default istio-injection=enabled

namespace/default labeled

三.部署示例应用–Bookinfo 应用

应用说明

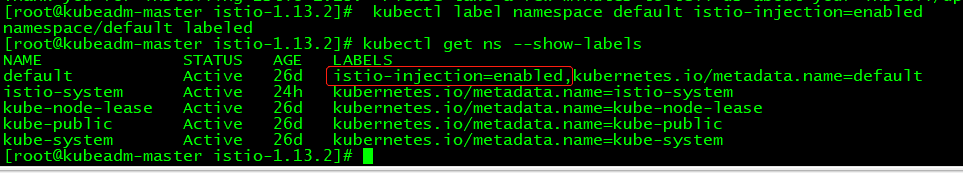

这个示例部署了一个用于演示多种 Istio 特性的应用,该应用由四个单独的微服务构成。

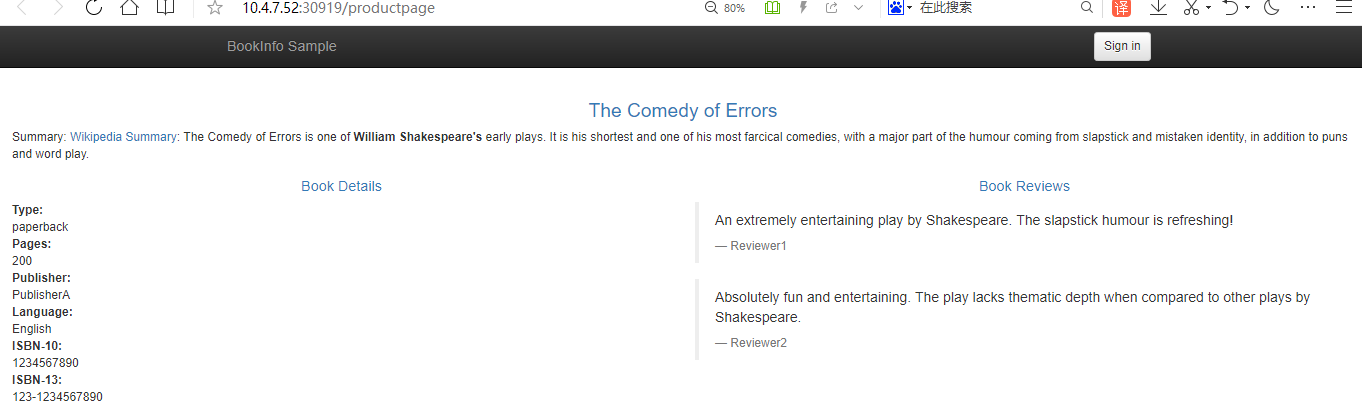

这个应用模仿在线书店的一个分类,显示一本书的信息。 页面上会显示一本书的描述,书籍的细节(ISBN、页数等),以及关于这本书的一些评论。

Bookinfo 应用分为四个单独的微服务:

- productpage. 这个微服务会调用 details 和 reviews 两个微服务,用来生成页面。

- details. 这个微服务中包含了书籍的信息。

- reviews. 这个微服务中包含了书籍相关的评论。它还会调用 ratings 微服务。

- ratings. 这个微服务中包含了由书籍评价组成的评级信息。

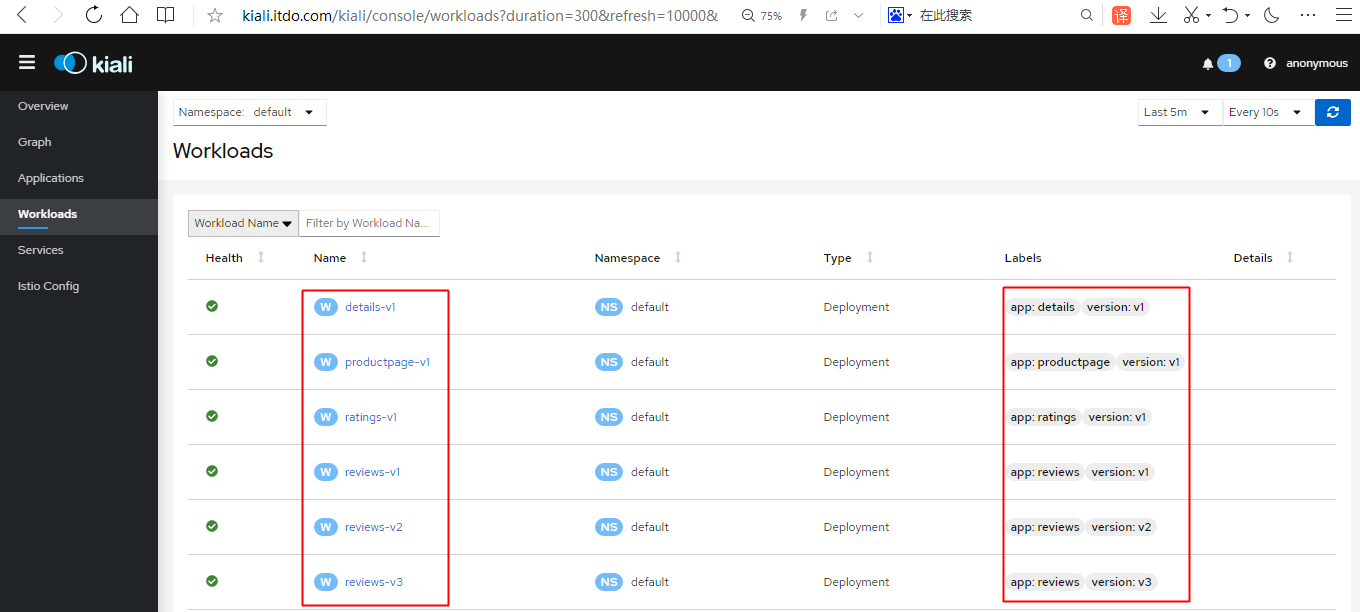

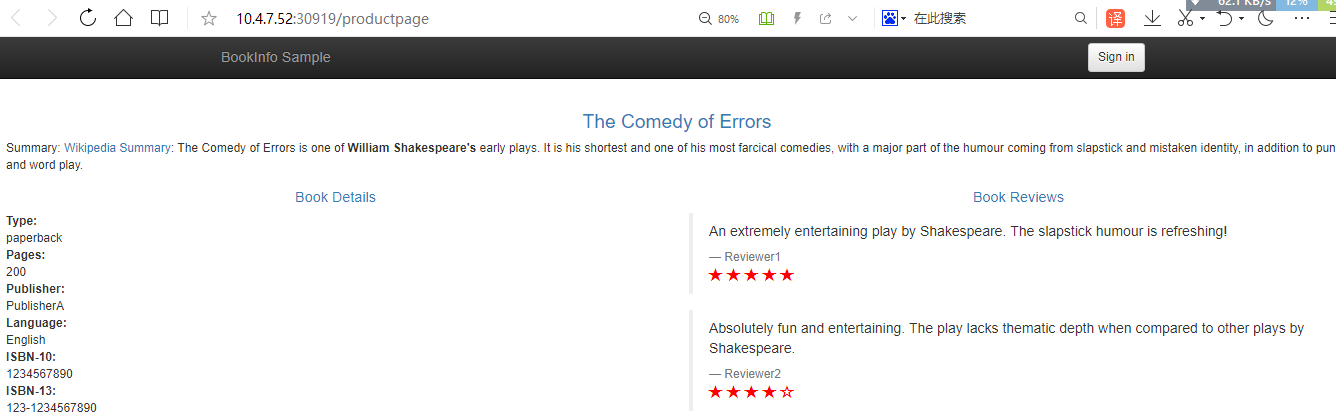

reviews 微服务有 3 个版本:

- v1 版本不会调用 ratings 服务。

- v2 版本会调用 ratings 服务,并使用 1 到 5 个黑色星形图标来显示评分信息。

- v3 版本会调用 ratings 服务,并使用 1 到 5 个红色星形图标来显示评分信息。

下图展示了这个应用的端到端架构。

Bookinfo 应用中的几个微服务是由不同的语言编写的。 这些服务对 Istio 并无依赖,但是构成了一个有代表性的服务网格的例子:它由多个服务、多个语言构成,并且 reviews 服务具有多个版本。

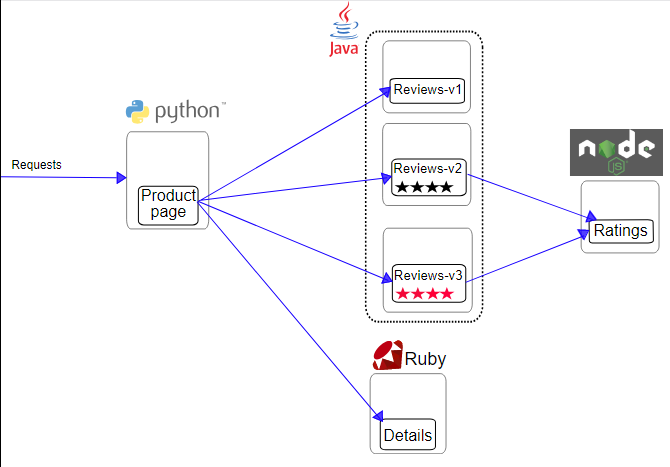

要在 Istio 中运行这一应用,无需对应用自身做出任何改变。 您只要简单的在 Istio 环境中对服务进行配置和运行,具体一点说就是把 Envoy sidecar 注入到每个服务之中。 最终的部署结果将如下图所示:

所有的微服务都和 Envoy sidecar 集成在一起,被集成服务所有的出入流量都被 sidecar 所劫持,这样就为外部控制准备了所需的 Hook,然后就可以利用 Istio 控制平面为应用提供服务路由、遥测数据收集以及策略实施等功能。

部署应用

部署 Bookinfo 示例应用:

进入 Istio 安装目录。

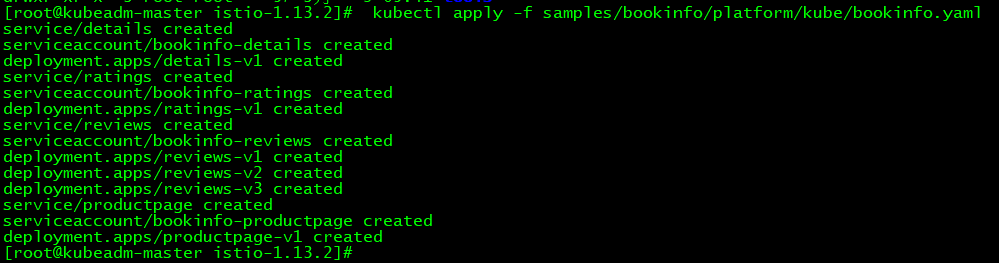

$ kubectl apply -f samples/bookinfo/platform/kube/bookinfo.yaml

service/details created

serviceaccount/bookinfo-details created

deployment.apps/details-v1 created

service/ratings created

serviceaccount/bookinfo-ratings created

deployment.apps/ratings-v1 created

service/reviews created

serviceaccount/bookinfo-reviews created

deployment.apps/reviews-v1 created

deployment.apps/reviews-v2 created

deployment.apps/reviews-v3 created

service/productpage created

serviceaccount/bookinfo-productpage created

deployment.apps/productpage-v1 created

应用很快会启动起来。当每个 Pod 准备就绪时,Istio 边车代理将伴随它们一起部署。

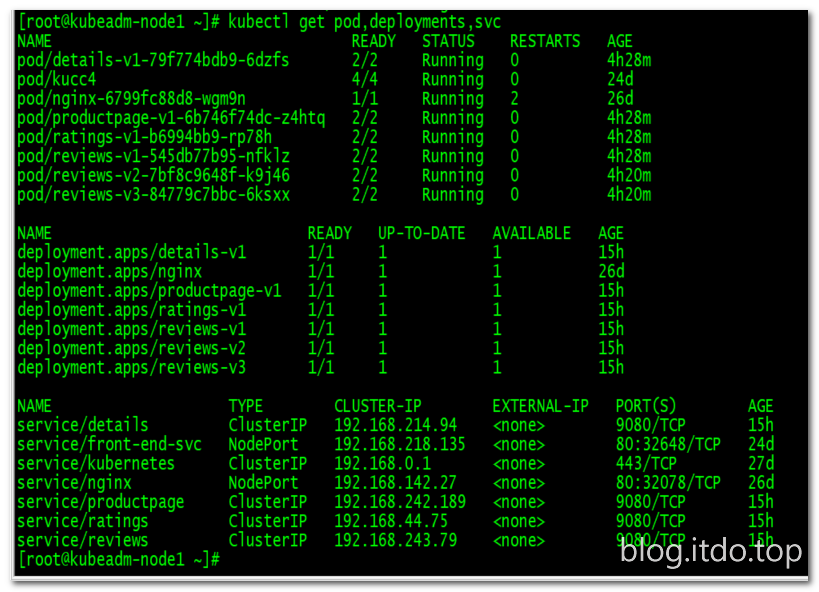

$ kubectl get services

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

details ClusterIP 10.0.0.212 <none> 9080/TCP 29s

kubernetes ClusterIP 10.0.0.1 <none> 443/TCP 25m

productpage ClusterIP 10.0.0.57 <none> 9080/TCP 28s

ratings ClusterIP 10.0.0.33 <none> 9080/TCP 29s

reviews ClusterIP 10.0.0.28 <none> 9080/TCP 29s

$ kubectl get pods

NAME READY STATUS RESTARTS AGE

details-v1-558b8b4b76-2llld 2/2 Running 0 2m41s

productpage-v1-6987489c74-lpkgl 2/2 Running 0 2m40s

ratings-v1-7dc98c7588-vzftc 2/2 Running 0 2m41s

reviews-v1-7f99cc4496-gdxfn 2/2 Running 0 2m41s

reviews-v2-7d79d5bd5d-8zzqd 2/2 Running 0 2m41s

reviews-v3-7dbcdcbc56-m8dph 2/2 Running 0 2m41s

重新运行前面的命令,在执行下面步骤之前,要等待并确保所有的 Pod 达到此状态: 就绪状态(READY)的值为 2/2 、状态(STATUS)的值为 Running 。 基于你平台的不同,这个操作过程可能会花费几分钟的时间。

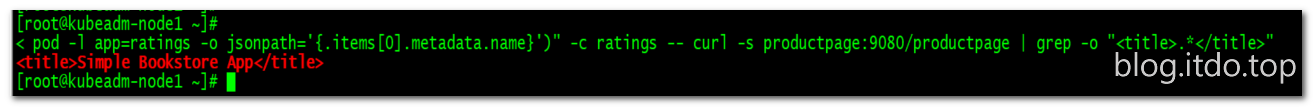

验证方方面面均工作无误。运行下面命令,通过检查返回的页面标题,来验证应用是否已在集群中运行,并已提供网页服务:

$ kubectl exec "$(kubectl get pod -l app=ratings -o jsonpath='{.items[0].metadata.name}')" -c ratings -- curl -s productpage:9080/productpage | grep -o "<title>.*</title>"

<title>Simple Bookstore App</title>

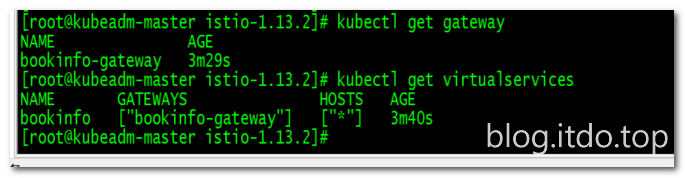

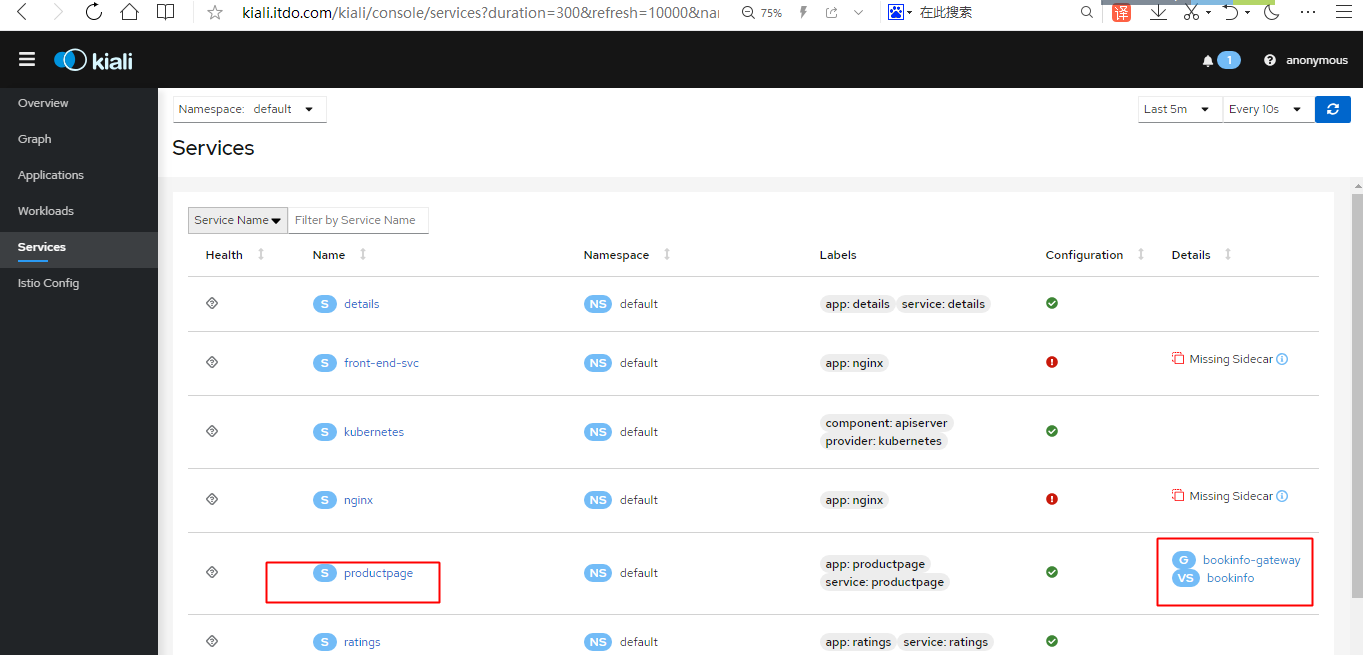

对外开放应用程序

此时,BookInfo 应用已经部署,但还不能被外界访问。 要开放访问,你需要创建 Istio 入站网关(Ingress Gateway), 它会在网格边缘把一个路径映射到路由。

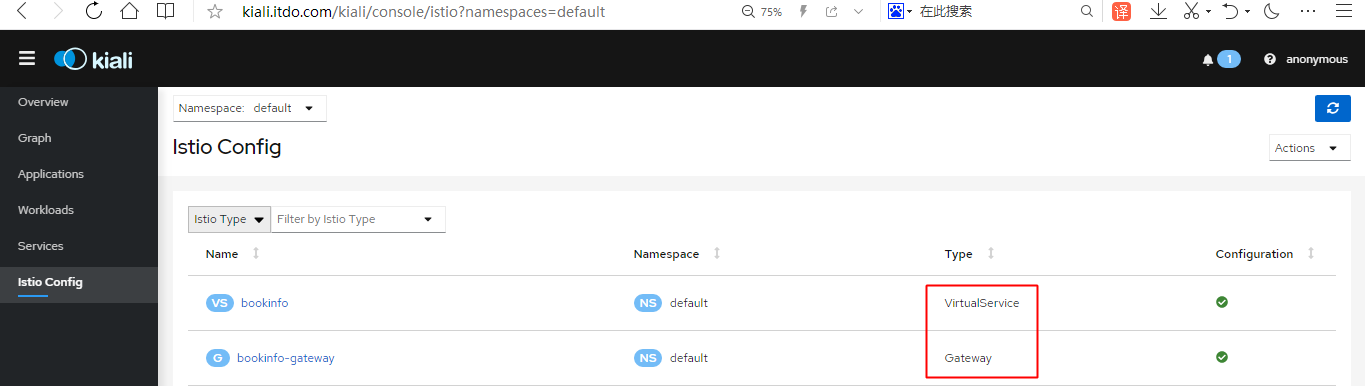

应用关联到 Istio 网关:

$ kubectl apply -f samples/bookinfo/networking/bookinfo-gateway.yaml

gateway.networking.istio.io/bookinfo-gateway created

virtualservice.networking.istio.io/bookinfo created

确认网关创建完成

确定入站 IP 和端口

按照说明,为访问网关设置两个变量:INGRESS_HOST 和 INGRESS_PORT。 使用标签页,切换到你选用平台的说明:

设置入站端口:

$ export INGRESS_PORT=$(kubectl -n istio-system get service istio-ingressgateway -o jsonpath='{.spec.ports[?(@.name=="http2")].nodePort}')

$ export SECURE_INGRESS_PORT=$(kubectl -n istio-system get service istio-ingressgateway -o jsonpath='{.spec.ports[?(@.name=="https")].nodePort}')

确认端口被成功的赋值给了每一个环境变量:

$ echo "$INGRESS_PORT"

32194

$ echo "$SECURE_INGRESS_PORT"

31632

设置入站 IP:

$ export INGRESS_HOST=$(minikube ip)

确认 IP 地址被成功的赋值给了环境变量:

$ echo "$INGRESS_HOST"

192.168.4.102

在一个新的终端窗口中执行此命令,启动一个 Minikube 隧道,它将把流量发送到你的 Istio 入站网关:

$ minikube tunnel

设置环境变量 GATEWAY_URL:

$ export GATEWAY_URL=$INGRESS_HOST:$INGRESS_PORT

确保 IP 地址和端口均成功的赋值给了环境变量:

$ echo "$GATEWAY_URL"

192.168.99.100:32194

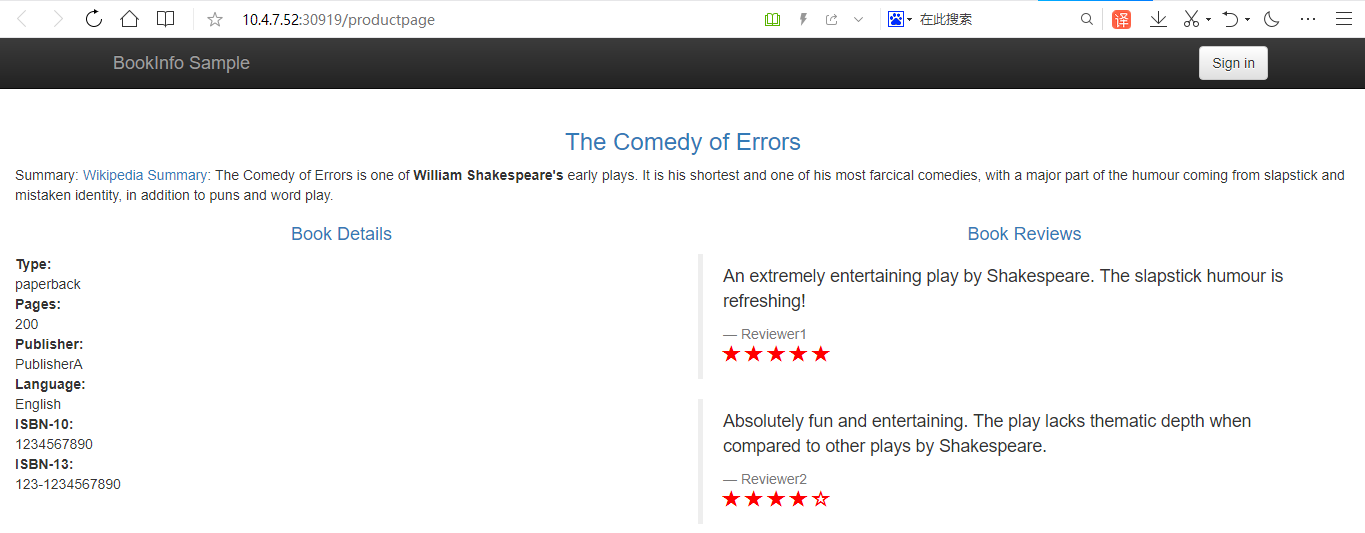

验证外部访问

用浏览器查看 Bookinfo 应用的产品页面,验证 Bookinfo 已经实现了外部访问。

运行下面命令,获取 Bookinfo 应用的外部访问地址。

$ echo "http://$GATEWAY_URL/productpage"

把上面命令的输出地址复制粘贴到浏览器并访问,确认 Bookinfo 应用的产品页面是否可以打开。

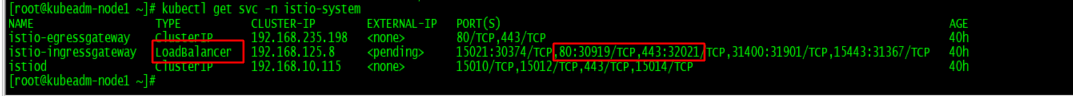

确定您的 Kubernetes 集群是否运行在支持外部负载均衡的环境中:

说明:如果 EXTERNAL-IP 值已设置,说明环境正在使用外部负载均衡,可以用其为 Ingress Gateway 提供服务。如果 EXTERNAL-IP 值为

如果刷新几次应用的页面,就会看到 productpage 页面中会随机展示 reviews 服务的不同版本的效果(红色、黑色的星形或者没有显示)。reviews 服务出现这种情况是因为我们还没有使用 Istio 来控制版本的路由。

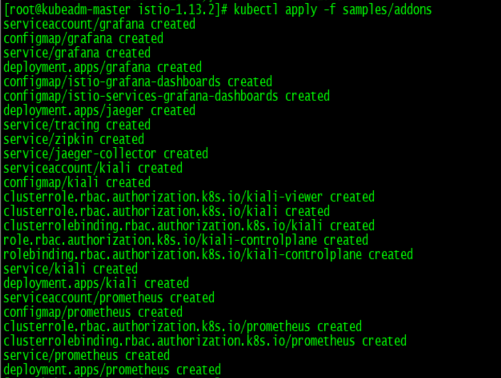

四.部署仪表板

Istio 和几个监控应用做了集成,能帮你了解服务网格的结构、展示网络的拓扑结构、分析网格的健康状态。

使用下面说明部署 Kiali 仪表板、 以及 Prometheus、 Grafana、 还有 Jaeger

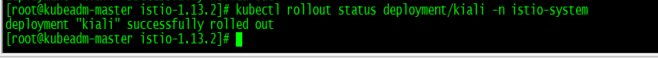

安装 Kiali 和其他插件,等待部署完成。

$ kubectl apply -f samples/addons

$ kubectl rollout status deployment/kiali -n istio-system

Waiting for deployment "kiali" rollout to finish: 0 of 1 updated replicas are available...

deployment "kiali" successfully rolled out

如果在安装插件时出错,再运行一次命令。 有一些和时间相关的问题,再运行就能解决。

发布ingress资源服务

说明:如果没有ingress,可参考Traefik2.2的部署与使用

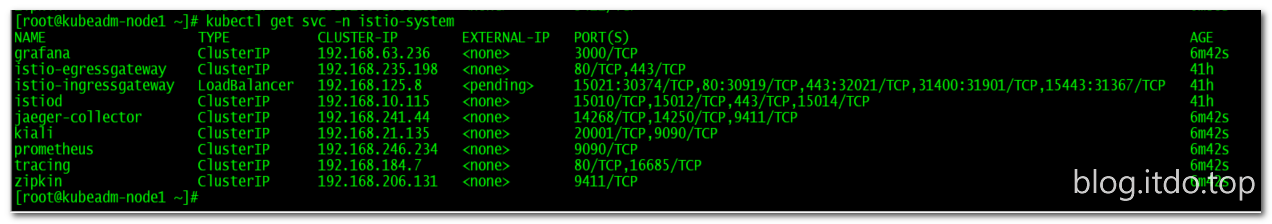

查看需要发布的svc信息

# kubectl get svc -n istio-system

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

grafana ClusterIP 192.168.63.236 <none> 3000/TCP 45h

istio-egressgateway ClusterIP 192.168.235.198 <none> 80/TCP,443/TCP 3d14h

istio-ingressgateway LoadBalancer 192.168.125.8 <pending> 15021:30374/TCP,80:30919/TCP,443:32021/TCP,31400:31901/TCP,15443:31367/TCP 3d14h

istiod ClusterIP 192.168.10.115 <none> 15010/TCP,15012/TCP,443/TCP,15014/TCP 3d14h

jaeger-collector ClusterIP 192.168.241.44 <none> 14268/TCP,14250/TCP,9411/TCP 45h

kiali ClusterIP 192.168.21.135 <none> 20001/TCP,9090/TCP 45h

prometheus ClusterIP 192.168.246.234 <none> 9090/TCP 45h

tracing ClusterIP 192.168.184.7 <none> 80/TCP,16685/TCP 45h

zipkin ClusterIP 192.168.206.131 <none> 9411/TCP 45h

发布prometheus控制台

# vim prometheus-traefik-route.yaml

apiVersion: traefik.containo.us/v1alpha1

kind: IngressRoute

metadata:

name: prometheus-traefik-route #定义发布的IngressRoute名称

namespace: istio-system #所在命名空间

spec:

entryPoints:

- web

routes:

- match: Host(`prometheus.itdo.com`) #访问的域名

kind: Rule

services:

- name: prometheus #svc名称

port: 9090 #svc暴露的端口

#部署

# kubectl apply -f prometheus-traefik-route.yaml

发布kiali控制台

# cat kiali-traefik-route.yaml

apiVersion: traefik.containo.us/v1alpha1

kind: IngressRoute

metadata:

name: kiali-traefik-route

namespace: istio-system

spec:

entryPoints:

- web

routes:

- match: Host(`kiali.itdo.com`)

kind: Rule

services:

- name: kiali

port: 20001

#部署

# kubectl apply -f kiali-traefik-route.yaml

发布grafana控制台

# cat grafana-traefik-route.yaml

apiVersion: traefik.containo.us/v1alpha1

kind: IngressRoute

metadata:

name: grafana-traefik-route

namespace: istio-system

spec:

entryPoints:

- web

routes:

- match: Host(`grafana.itdo.com`)

kind: Rule

services:

- name: grafana

port: 3000

#部署

# kubectl apply -f grafana-traefik-route.yaml

发布tracing控制台

# cat tracing-traefik-route.yaml

apiVersion: traefik.containo.us/v1alpha1

kind: IngressRoute

metadata:

name: tracing-traefik-route

namespace: istio-system

spec:

entryPoints:

- web

routes:

- match: Host(`tracing.itdo.com`)

kind: Rule

services:

- name: tracing

port: 80

#部署

# kubectl apply -f tracing-traefik-route.yaml

添加dns解析

nginx IP prometheus.itdo.com

nginx IP kiali.itdo.com

nginx IP grafana.itdo.com

nginx IP tracing.itdo.com

访问控制台

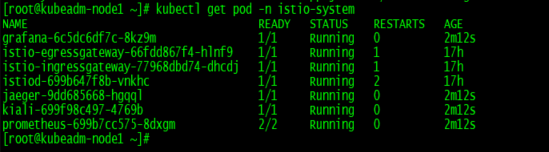

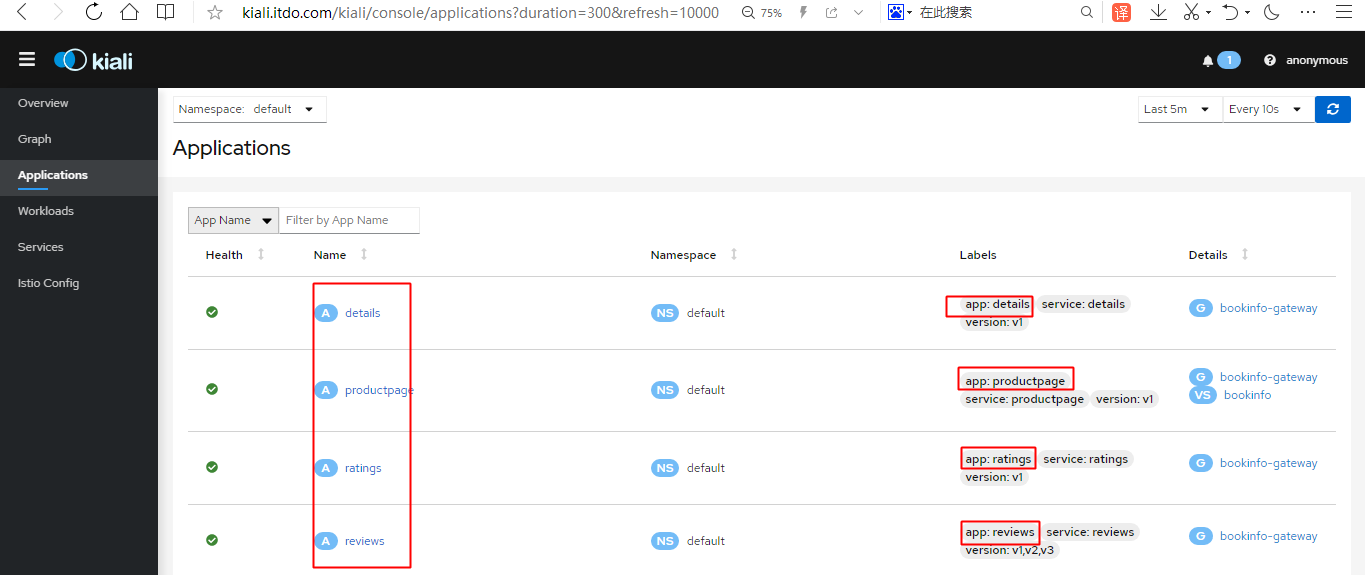

访问 Kiali 仪表板

http://kiali.itdo.com

说明:刷新"http://$GATEWAY_URL/productpage"页面几次(或发送命令几次)以产生少量流量。

获取到NS列表

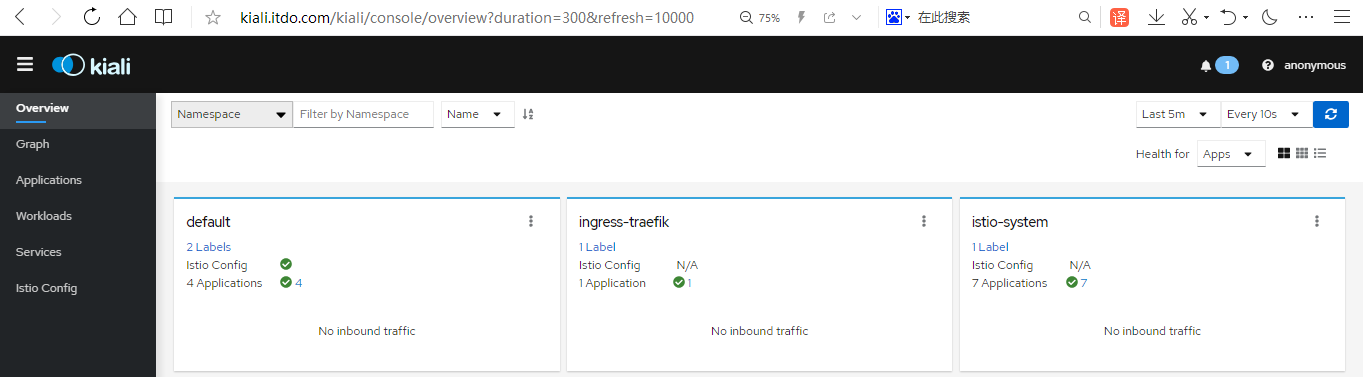

查看应用列表,这里是通过label app标签处理

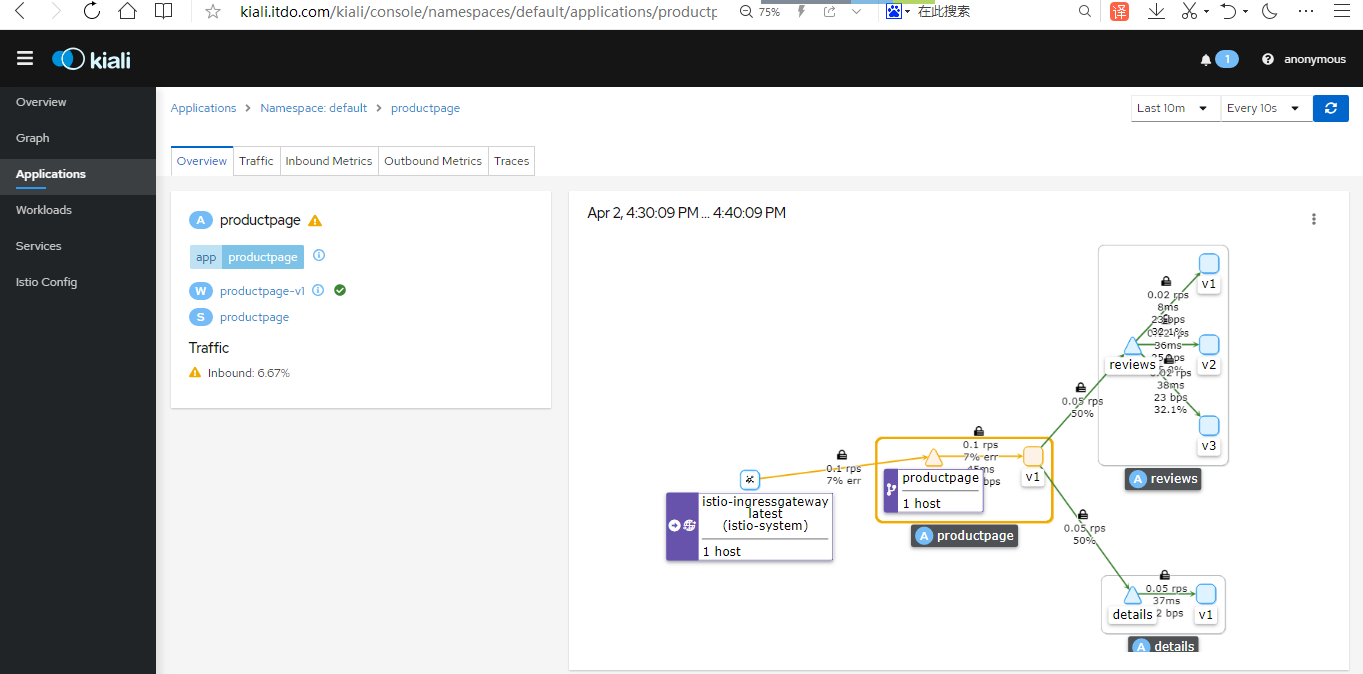

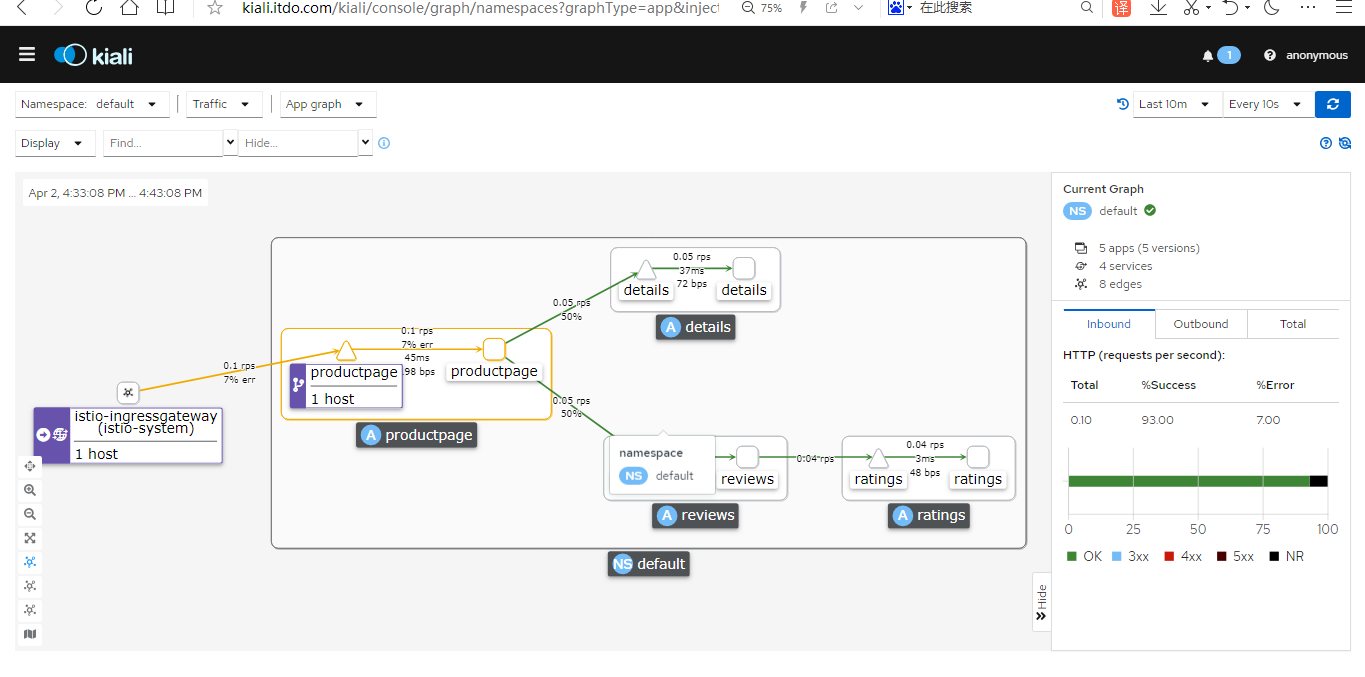

可以查看应用请求链路图

下面的示例显示 reviews 组框,其中包含三个节点,这些节点代表了评论应用程序的三个版本。

流量管理

说明文档:https://istio.io/latest/zh/docs/tasks/traffic-management/

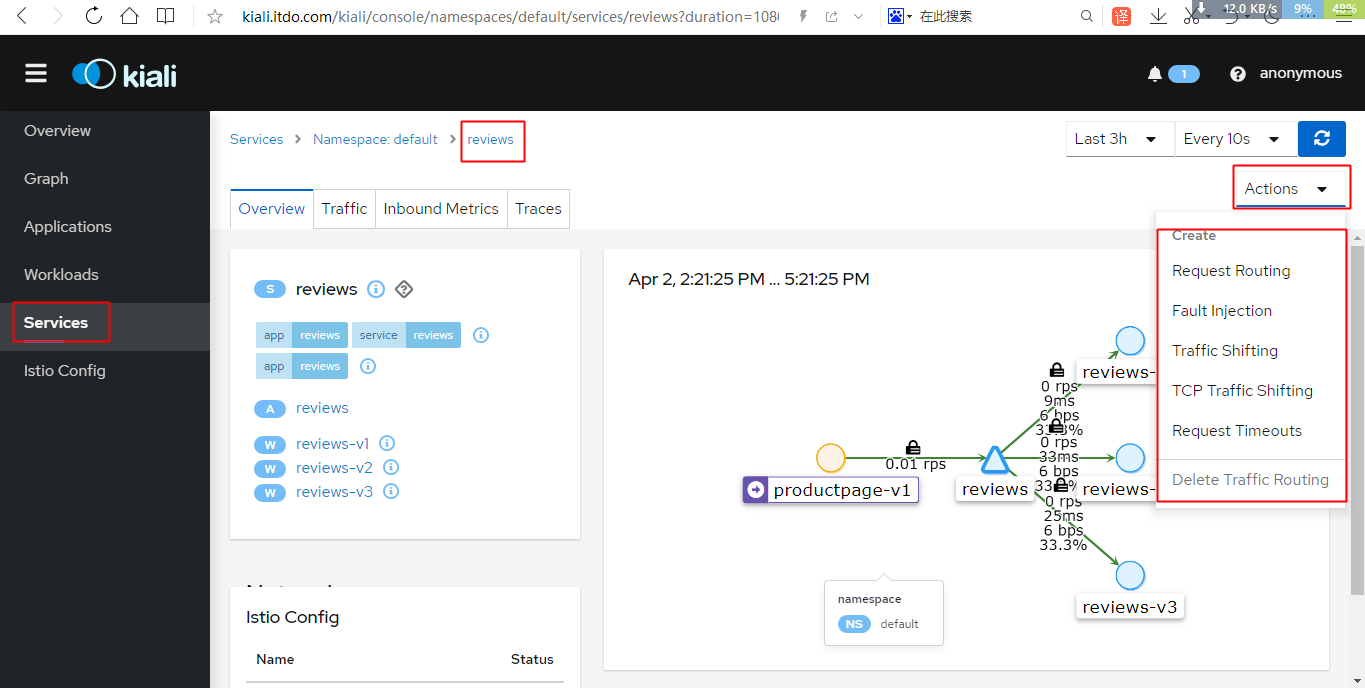

位置跟以前版本有了变化,操作比之前方便了很多

选择services–>reviewsf服务模块–>actions

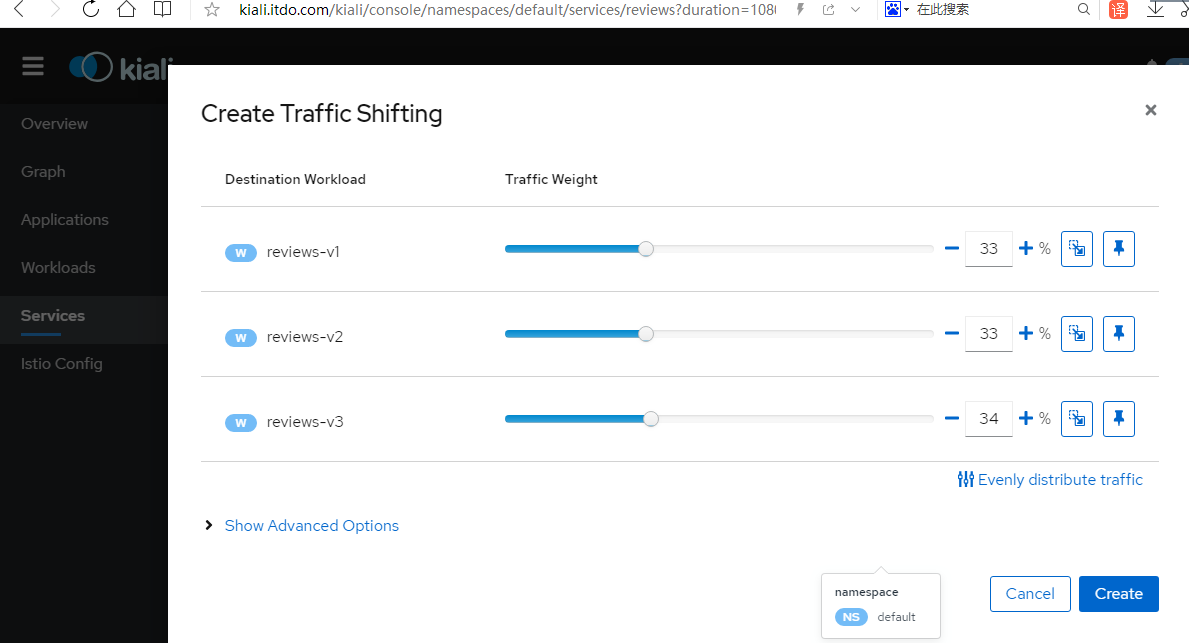

设置流量权重

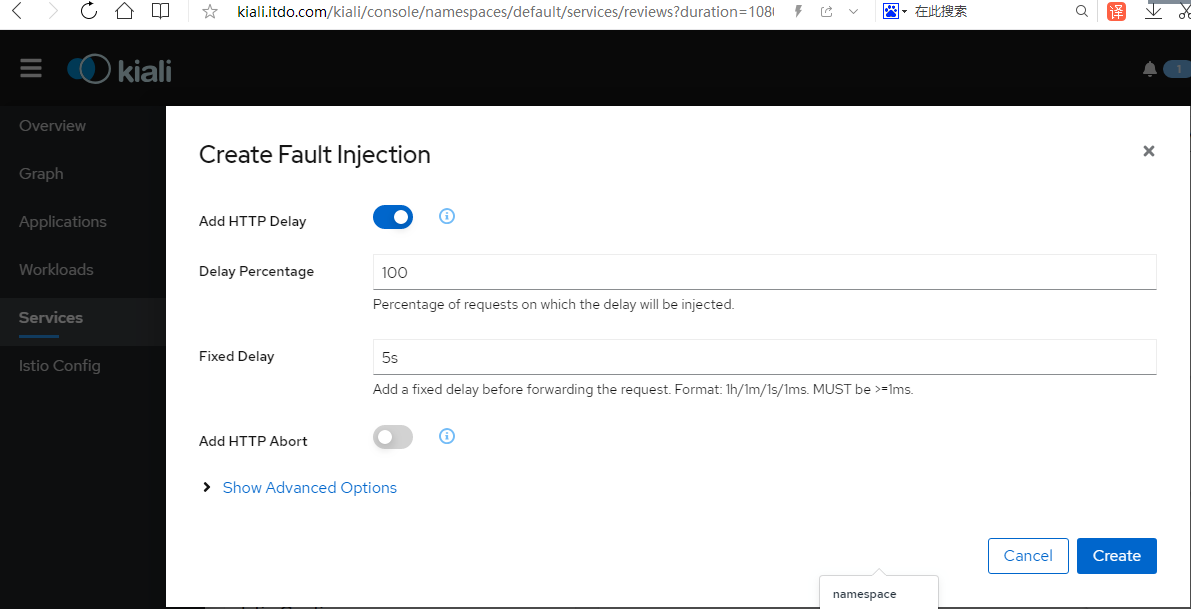

注入 HTTP 延迟故障

访问jaeger链路追踪控制台

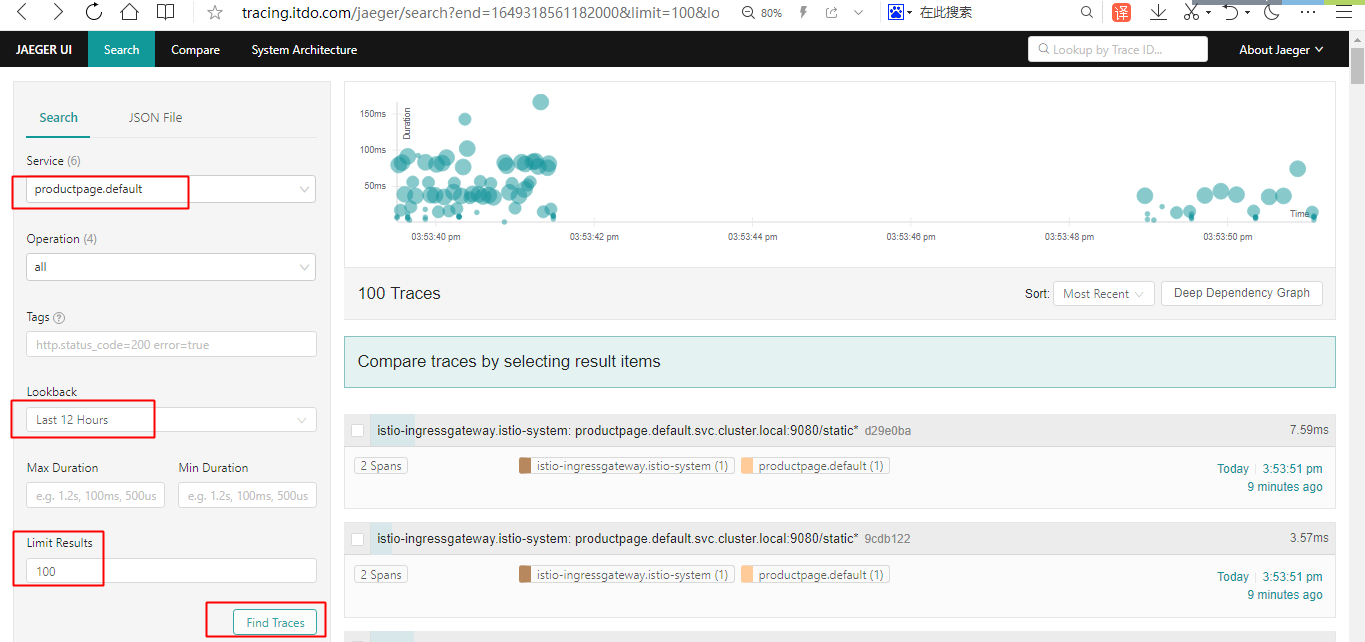

http://tracing.itdo.com

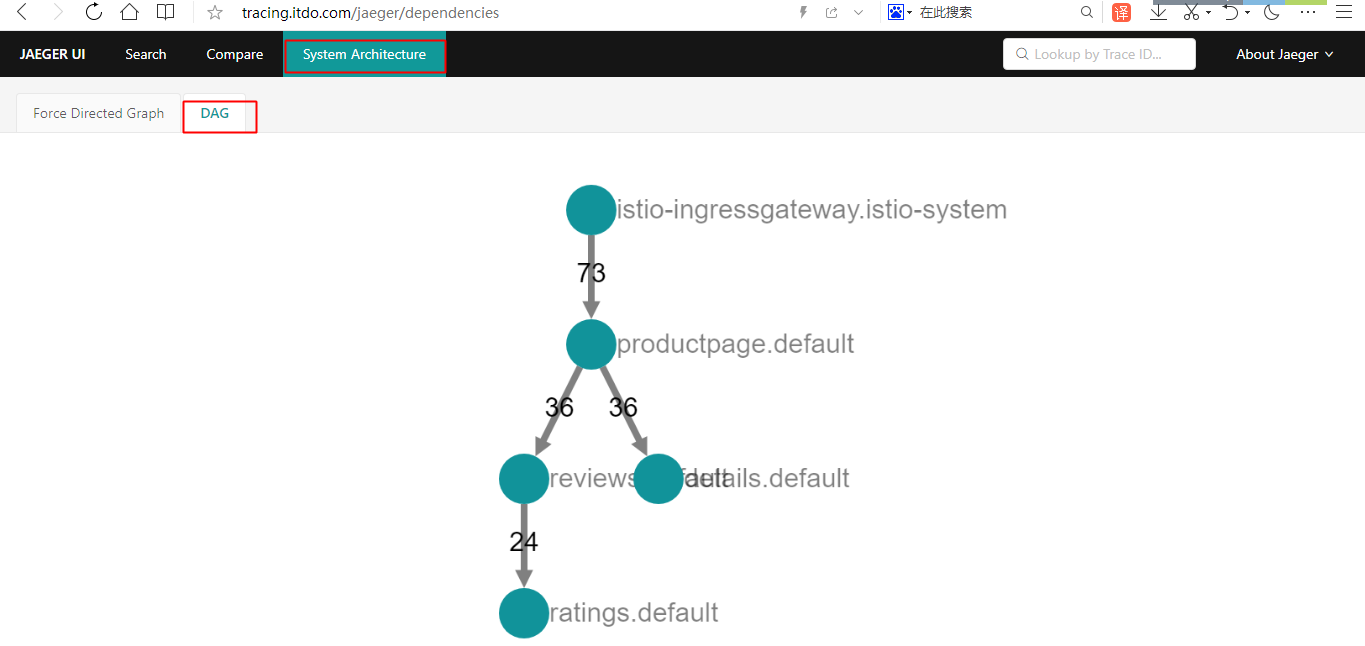

查看链路图

从仪表盘左边面板的 Service 下拉列表中选择 productpage 并点击 Find Traces:

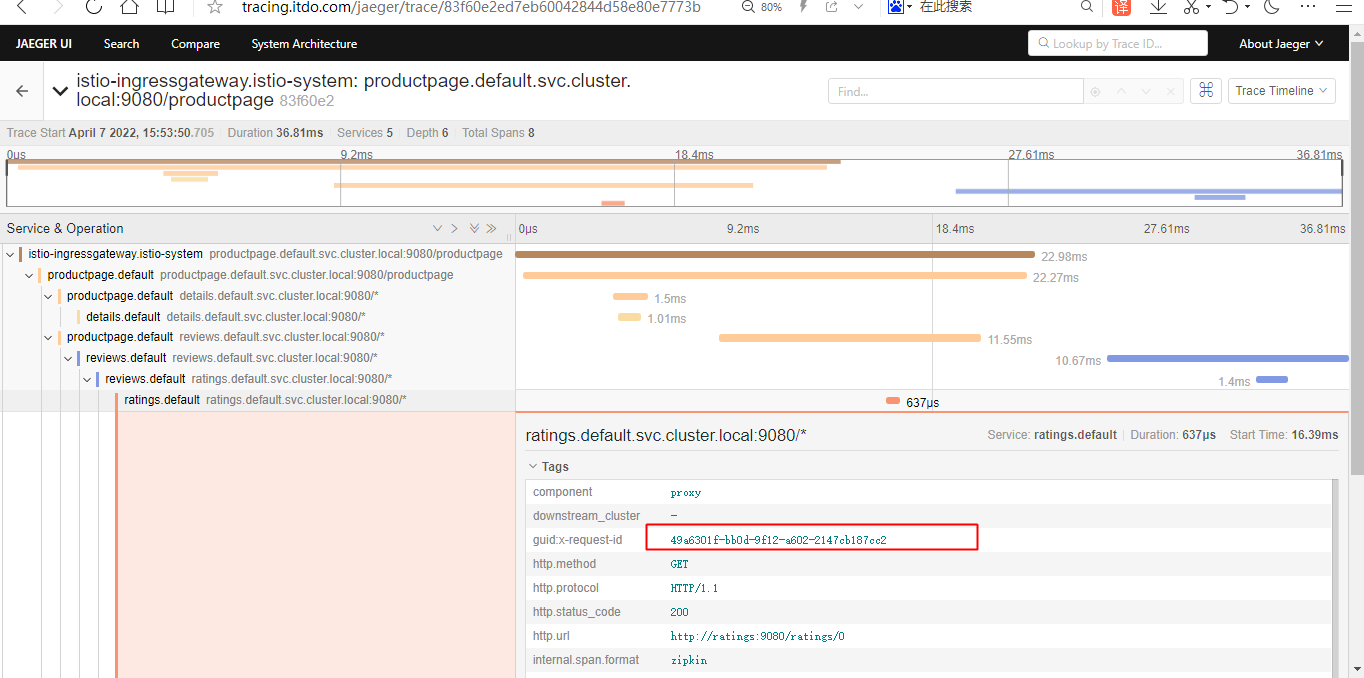

点击位于最上面的最近一次追踪,查看对应最近一次访问 /productpage 的详细信息:

追踪信息由一组 Span 组成,每个 Span 对应一个 Bookinfo Service。这些 Service 在执行 /productpage 请求时被调用,或是 Istio 内部组件,例如:istio-ingressgateway

prometheus和grafana其他文章都有详细的操作,这里就略过了

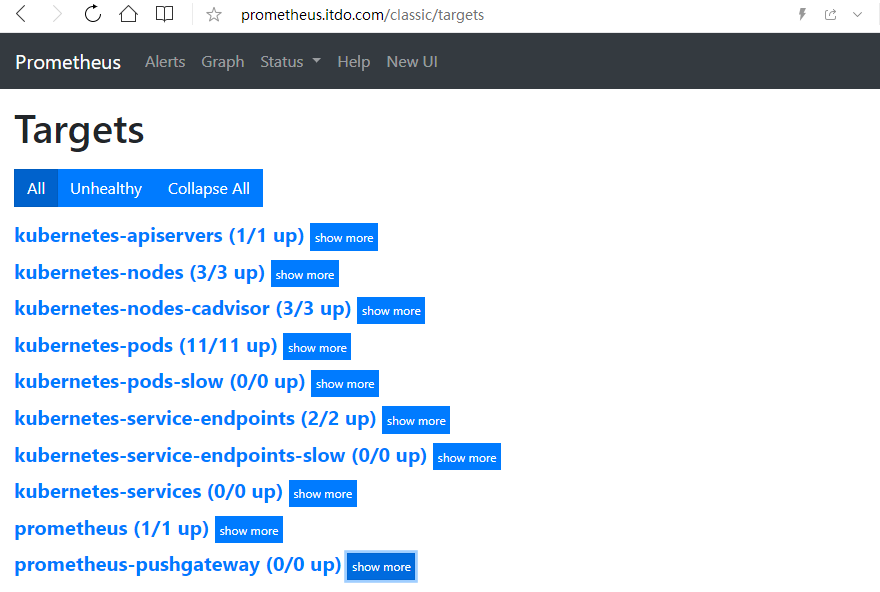

访问prometheus监控控制台

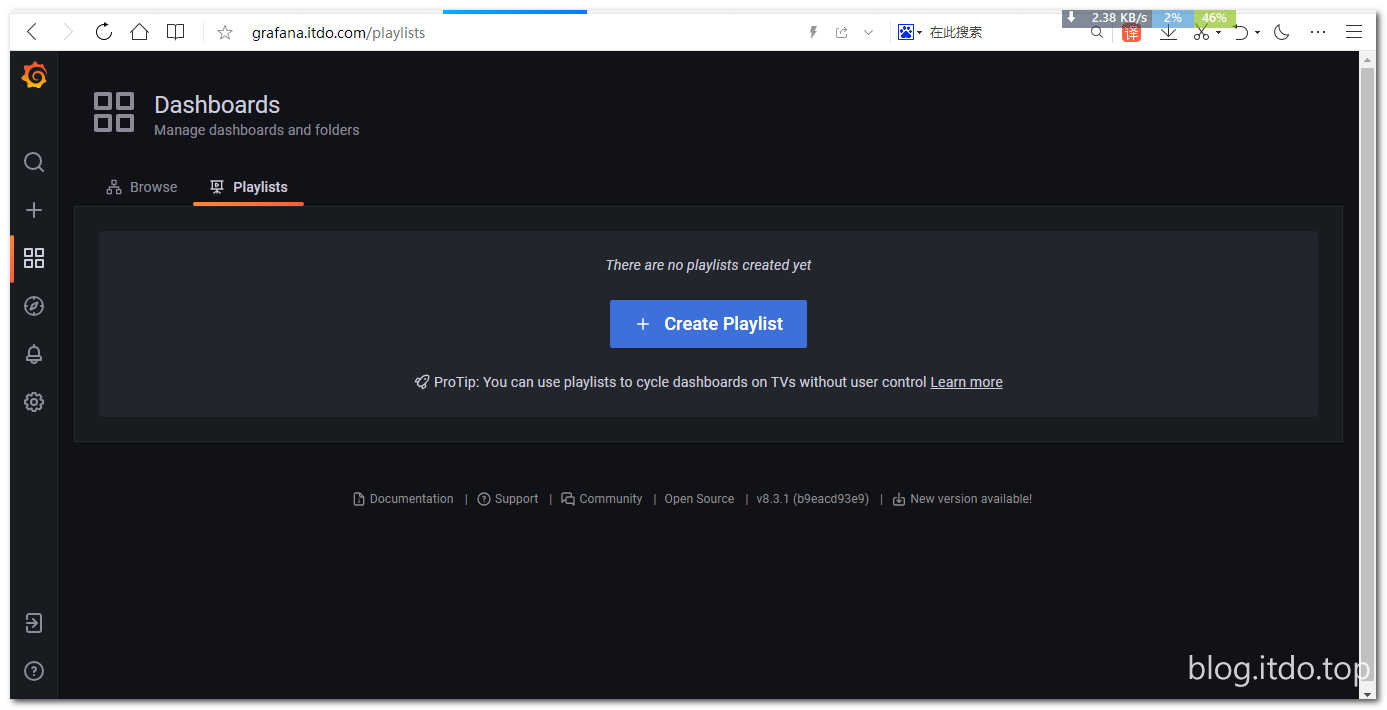

访问grafana控制台

五.istio流量转移(金丝雀发布)

一个常见的用例是将流量从微服务的一个版本的逐渐迁移到另一个版本。在 Istio 中,您可以通过配置一系列规则来实现此目标。这些规则将一定比例的流量路由到一个或另一个服务。在本任务中,您将会把 50% 的流量发送到 reviews:v1,另外,50% 的流量发送到 reviews:v3。接着,再把 100% 的流量发送到 reviews:v3 来完成迁移。

应用默认目标规则

在使用 Istio 控制 Bookinfo 版本路由之前,您需要在目标规则中定义好可用的版本,命名为 subsets 。

运行以下命令为 Bookinfo 服务创建的默认的目标规则:

$ kubectl apply -f samples/bookinfo/networking/destination-rule-all.yaml

default 和 demo 的配置文件默认情况下启用了自动双向 TLS。要强制执行双向 TLS,请使用 samples/bookinfo/networking/destination-rule-all-mtls.yaml 中的目标规则。

等待几秒钟,以使目标规则生效。

您可以使用以下命令查看目标规则:

$ kubectl get destinationrules -o yaml

apiVersion: v1

items:

- apiVersion: networking.istio.io/v1beta1

kind: DestinationRule

metadata:

annotations:

kubectl.kubernetes.io/last-applied-configuration: |

{"apiVersion":"networking.istio.io/v1alpha3","kind":"DestinationRule","metadata":{"annotations":{},"name":"details","namespace":"default"},"spec":{"host":"details","subsets":[{"labels":{"version":"v1"},"name":"v1"},{"labels":{"version":"v2"},"name":"v2"}]}}

creationTimestamp: "2022-04-07T09:10:56Z"

generation: 1

name: details

namespace: default

resourceVersion: "1637750"

uid: 02092d4b-583e-44ac-9a1e-ede2cba061db

spec:

host: details

subsets:

- labels:

version: v1

name: v1

- labels:

version: v2

name: v2

- apiVersion: networking.istio.io/v1beta1

kind: DestinationRule

metadata:

annotations:

kubectl.kubernetes.io/last-applied-configuration: |

{"apiVersion":"networking.istio.io/v1alpha3","kind":"DestinationRule","metadata":{"annotations":{},"name":"productpage","namespace":"default"},"spec":{"host":"productpage","subsets":[{"labels":{"version":"v1"},"name":"v1"}]}}

creationTimestamp: "2022-04-07T09:10:56Z"

generation: 1

name: productpage

namespace: default

resourceVersion: "1637747"

uid: 9e3b718c-5a0c-4143-a94b-916ccc694724

spec:

host: productpage

subsets:

- labels:

version: v1

name: v1

- apiVersion: networking.istio.io/v1beta1

kind: DestinationRule

metadata:

annotations:

kubectl.kubernetes.io/last-applied-configuration: |

{"apiVersion":"networking.istio.io/v1alpha3","kind":"DestinationRule","metadata":{"annotations":{},"name":"ratings","namespace":"default"},"spec":{"host":"ratings","subsets":[{"labels":{"version":"v1"},"name":"v1"},{"labels":{"version":"v2"},"name":"v2"},{"labels":{"version":"v2-mysql"},"name":"v2-mysql"},{"labels":{"version":"v2-mysql-vm"},"name":"v2-mysql-vm"}]}}

creationTimestamp: "2022-04-07T09:10:56Z"

generation: 1

name: ratings

namespace: default

resourceVersion: "1637749"

uid: 0999129e-8f6d-4209-bf15-70623260f25b

spec:

host: ratings

subsets:

- labels:

version: v1

name: v1

- labels:

version: v2

name: v2

- labels:

version: v2-mysql

name: v2-mysql

- labels:

version: v2-mysql-vm

name: v2-mysql-vm

- apiVersion: networking.istio.io/v1beta1

kind: DestinationRule

metadata:

annotations:

kubectl.kubernetes.io/last-applied-configuration: |

{"apiVersion":"networking.istio.io/v1alpha3","kind":"DestinationRule","metadata":{"annotations":{},"name":"reviews","namespace":"default"},"spec":{"host":"reviews","subsets":[{"labels":{"version":"v1"},"name":"v1"},{"labels":{"version":"v2"},"name":"v2"},{"labels":{"version":"v3"},"name":"v3"}]}}

creationTimestamp: "2022-04-07T09:10:56Z"

generation: 1

name: reviews

namespace: default

resourceVersion: "1637748"

uid: b78ab4ba-fa5c-47d7-90e0-798c90522934

spec:

host: reviews

subsets:

- labels:

version: v1

name: v1

- labels:

version: v2

name: v2

- labels:

version: v3

name: v3

kind: List

metadata:

resourceVersion: ""

selfLink: ""

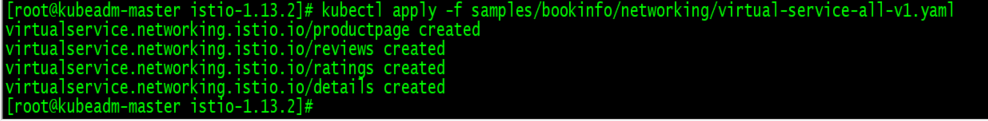

应用基于权重的路由

首先,运行此命令将所有流量路由到各个微服务的 v1 版本。

$ cat samples/bookinfo/networking/virtual-service-all-v1.yaml

apiVersion: networking.istio.io/v1alpha3

kind: VirtualService

metadata:

name: productpage

spec:

hosts:

- productpage

http:

- route:

- destination:

host: productpage

subset: v1

---

apiVersion: networking.istio.io/v1alpha3

kind: VirtualService

metadata:

name: reviews

spec:

hosts:

- reviews

http:

- route:

- destination:

host: reviews

subset: v1

---

apiVersion: networking.istio.io/v1alpha3

kind: VirtualService

metadata:

name: ratings

spec:

hosts:

- ratings

http:

- route:

- destination:

host: ratings

subset: v1

---

apiVersion: networking.istio.io/v1alpha3

kind: VirtualService

metadata:

name: details

spec:

hosts:

- details

http:

- route:

- destination:

host: details

subset: v1

---

$ kubectl apply -f samples/bookinfo/networking/virtual-service-all-v1.yaml

在浏览器中打开 Bookinfo 站点。网址为 http://$GATEWAY_URL/productpage,其中 $GATEWAY_URL 是 Ingress 的外部 IP 地址

请注意,不管刷新多少次,页面的评论部分都不会显示评价星级的内容。这是因为 Istio 被配置为将星级评价的服务的所有流量都路由到了 reviews:v1 版本,而该版本的服务不访问带评价星级的服务。

使用下面的命令把 50% 的流量从 reviews:v1 转移到 reviews:v3:

$ cat samples/bookinfo/networking/virtual-service-reviews-50-v3.yaml

apiVersion: networking.istio.io/v1alpha3

kind: VirtualService

metadata:

name: reviews

spec:

hosts:

- reviews

http:

- route:

- destination:

host: reviews

subset: v1

weight: 50

- destination:

host: reviews

subset: v3

weight: 50

$ kubectl apply -f samples/bookinfo/networking/virtual-service-reviews-50-v3.yaml

等待几秒钟,等待新的规则传播到代理中生效。

确认规则已被替换:

$ kubectl get virtualservice reviews -o yaml

apiVersion: networking.istio.io/v1beta1

kind: VirtualService

...

spec:

hosts:

- reviews

http:

- route:

- destination:

host: reviews

subset: v1

weight: 50

- destination:

host: reviews

subset: v3

weight: 50

刷新浏览器中的 /productpage 页面,大约有 50% 的几率会看到页面中带 红色 星级的评价内容。这是因为 reviews 的 v3 版本可以访问带星级评价,但 v1 版本不能。

在目前的 Envoy Sidecar 实现中,您可能需要多次刷新 /productpage 页面,可能 15 次或更多次,才能看到正确的流量分发的效果。您可以通过修改规则将 90% 的流量路由到 v3 版本,这样能看到更多带红色星级的评价。

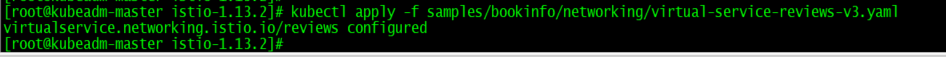

如果您认为 reviews:v3 微服务已经稳定,您可以通过应用 Virtual Service 规则将 100% 的流量路由 reviews:v3:

$ cat samples/bookinfo/networking/virtual-service-reviews-v3.yaml

apiVersion: networking.istio.io/v1alpha3

kind: VirtualService

metadata:

name: reviews

spec:

hosts:

- reviews

http:

- route:

- destination:

host: reviews

subset: v3

$ kubectl apply -f samples/bookinfo/networking/virtual-service-reviews-v3.yaml

现在,当您刷新 /productpage 时,您将始终看到带有 红色 星级评分的书评。

六.SpringCloud微服务Istio迁移说明

使用传统Spring Cloud开发的微服务,做容器化改造时,可将Spring Cloud开发的微服务迁移到Kubernetes和Istio,从而使用基础设施提供的运行治理能力。

迁移方案

- 对SpringCloud微服务做适配修改

对SpringCloud微服务做适当修改, 可以将SpringCloud的微服务的流量导流到Istio的代理上,从而执行Istio的服务治理能力。

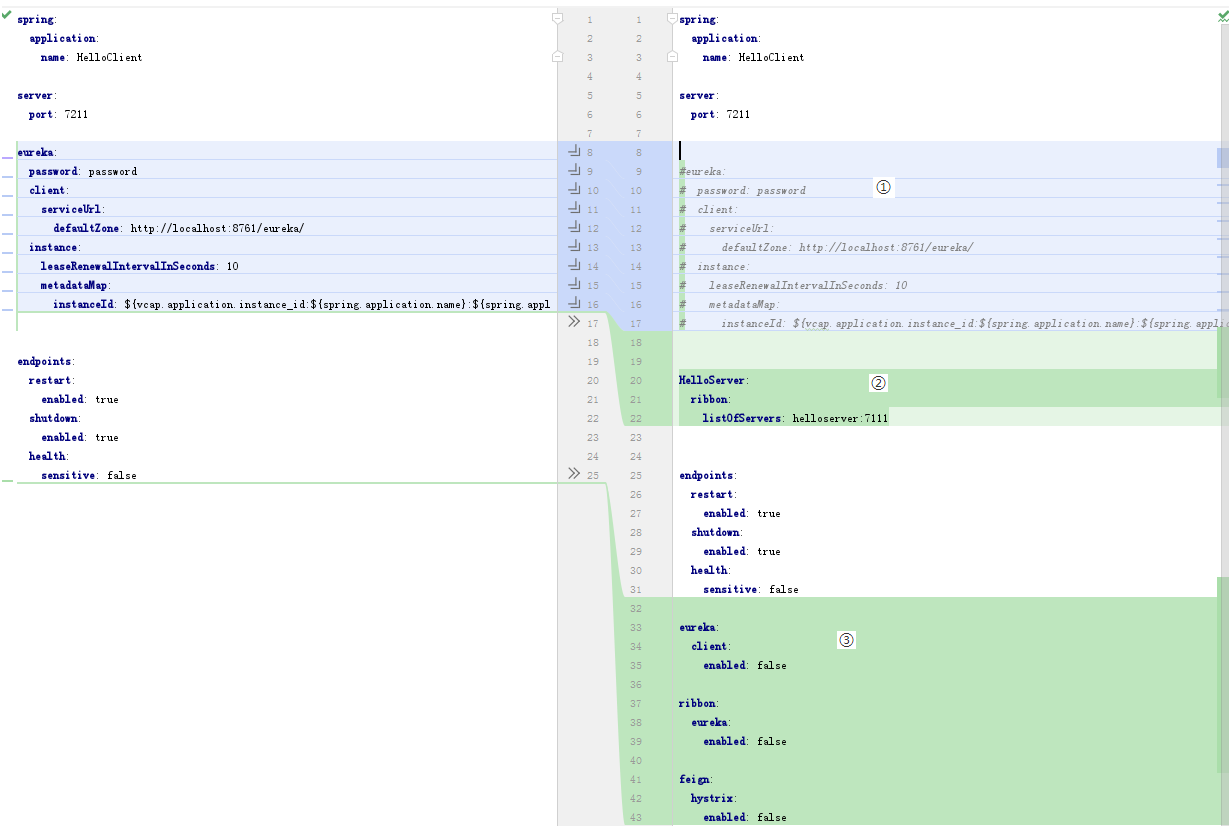

实现上述功能无需修改代码,只需要修改微服务包中“\client\src\main\resources”和“\server\src\main\resources”路径下的“application.yml”配置文件。

其中:

① :调换Eureka连接配置 ,不再连接Eureka注册中心。

② :配置调用的微服务信息。

③ :禁用Eureka服务注册、服务发现、禁用Hystrix等。

其中①和③都是通用的禁用SpringCloud中原有微服务治理的功能,只有②是必要的对要访问的服务进行适当配置。 - 在Istio中替换SpringCloud微服务功能

根据SpringCloud官方提供的服务治理能力,参照下表执行迁移到Istio后的对应操作。

说明:服务发现 、 负载均衡等完全废弃熔断等能力可选禁用掉使用Istio的对应能力。

| SpringCloud功能 | 功能说明 | 配置示例 | Istio结合 |

|---|---|---|---|

| Service Discovery: Eureka Clients | SDK的服务注册和服务发现 | eureka: client: serviceUrl: defaultZone: http://localhost:8761/eureka/ | 废弃,基于Istio的服务发现,无需服务注册。 |

| Service Discovery: Eureka Server | Eureka服务注册中心 | server: port: 8761 eureka: client: registerWithEureka: false fetchRegistry: false server: waitTimeInMsWhenSyncEmpty: 0 | 废弃,不用服务注册中心,基于K8s服务发现。 |

| Circuit Breaker: Hystrix Dashboard | HystrixCommand的Metric | hystrix.command.default.metrics.rolling Stats.timeInMilliseconds hystrix.command.default.metrics.rolling Stats.numBuckets hystrix.command.default.metrics.rolling Percentile.enabled | Istio的遥测提供更多的Metric、访问日志调用链等。 |

| HystrixTimeoutsAndRibbonClients | Hystrix超时等配置 | hystrix.command.default.circuitBreaker. enabled hystrix.command.default.circuitBreaker. requestVolumeThreshold hystrix.command.default.circuitBreaker. sleepWindowInMilliseconds hystrix.command.default.circuitBreaker. errorThresholdPercentage | Istio熔断和异常点检查可以提供对应的功能,如果用户使用比较细,可以先保留,和Istio能力可以共存。 |

| Client SideLoadBalancer:Ribbon | 客户端负载均衡 | users: ribbon: NFLoadBalancerRuleClassName: com.netflix.loadbalancer.WeightedResponseTim eRule | 废弃,Istio客户端负载均衡替换。 |

| Router andFilter: Zuul | 服务网关 | zuul: routes: users: path: /myusers/** serviceId: users_service | Istio Gateway代替。 |

| PolyglotsupportwithSidecar | Sidecar | - | 废弃 |

| RetryingFailedRequests | 重试 | clientName: ribbon: retryableStatusCodes: 404,502 | Istio中支持更细粒度的重试配置。 |